Anthropic MCP Git 서버의 치명적 보안 취약점 3건 발견 - 파일 접근 및 코드 실행 가능

Anthropic의 공식 MCP Git 서버에서 임의 파일 접근 및 코드 실행을 가능하게 하는 3가지 보안 취약점(CVE-2025-68143, CVE-2025-68144, CVE-2025-68145)이 발견되었습니다. 프롬프트 인젝션을 통한 공격 가능성이 확인되었습니다.

3줄 요약

- Anthropic의 공식 MCP Git 서버(mcp-server-git)에서 3가지 심각한 보안 취약점 발견

- 프롬프트 인젝션을 통해 임의 파일 접근, 삭제 및 원격 코드 실행 가능

- 버전 2025.9.25 및 2025.12.18에서 수정 완료, 즉시 업데이트 권장

📌 주요 내용

Anthropic MCP Git 서버의 치명적 보안 결함

Anthropic이 공식적으로 관리하는 Git Model Context Protocol(MCP) 서버인 mcp-server-git에서 3가지 보안 취약점이 발견되었습니다. 이 취약점들은 특정 조건에서 임의 파일을 읽거나 삭제하고, 코드를 실행할 수 있는 심각한 위험을 내포하고 있습니다.

Cyata의 보안 연구원 Yarden Porat은 “이러한 결함은 프롬프트 인젝션을 통해 악용될 수 있습니다. 즉, 공격자가 AI 어시스턴트가 읽는 내용(악성 README, 오염된 이슈 설명, 손상된 웹페이지)에 영향을 줄 수 있다면, 피해자 시스템에 직접 접근하지 않고도 이러한 취약점을 무기화할 수 있습니다”라고 설명했습니다.

발견된 3가지 취약점 상세 정보

mcp-server-git은 대규모 언어 모델(LLM)이 Git 저장소를 프로그래밍 방식으로 읽고, 검색하고, 조작할 수 있는 도구를 제공하는 Python 패키지입니다. 2025년 6월 책임 있는 공개 절차를 거쳐 다음 취약점들이 수정되었습니다:

CVE-2025-68143 - 경로 순회 취약점

- CVSS 점수: 8.8 (v3) / 6.5 (v4)

- 수정 버전: 2025.9.25

- 상세: git_init 도구가 저장소 생성 시 유효성 검사 없이 임의의 파일 시스템 경로를 허용하는 경로 순회 취약점

CVE-2025-68144 - 인수 인젝션 취약점

- CVSS 점수: 8.1 (v3) / 6.4 (v4)

- 수정 버전: 2025.12.18

- 상세: git_diff 및 git_checkout 함수가 사용자 제어 인수를 검증 없이 git CLI 명령에 직접 전달하는 인수 인젝션 취약점

CVE-2025-68145 - 경로 순회 취약점

- CVSS 점수: 7.1 (v3) / 6.3 (v4)

- 수정 버전: 2025.12.18

- 상세: –repository 플래그를 사용하여 특정 저장소 경로로 작업을 제한할 때 경로 검증이 누락된 취약점

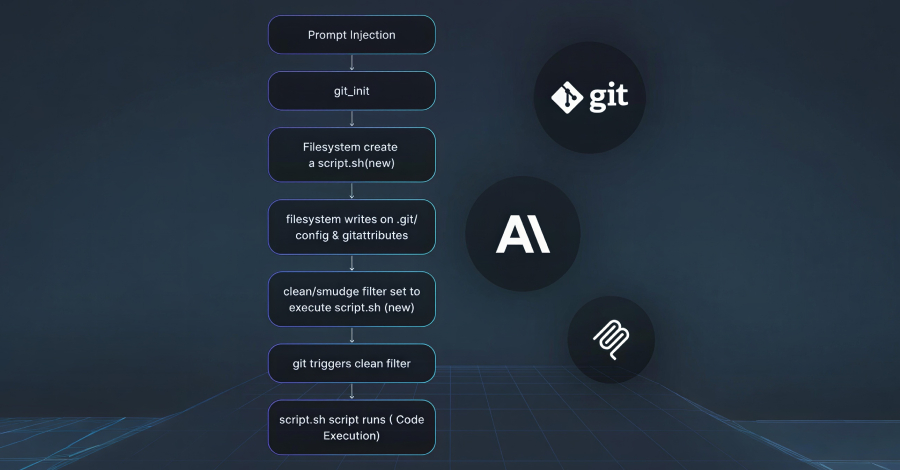

실제 공격 시나리오

Cyata가 문서화한 공격 시나리오에 따르면, 이 3가지 취약점을 Filesystem MCP 서버와 연계하여 악용할 경우 “.git/config” 파일에 작성하고 프롬프트 인젝션을 통해 git_init 호출을 트리거하여 원격 코드 실행을 달성할 수 있습니다.

공격 단계:

- git_init을 사용하여 쓰기 가능한 디렉터리에 저장소 생성

- Filesystem MCP 서버를 사용하여 clean 필터가 포함된 악성 .git/config 작성

- 특정 파일에 필터를 적용하는 .gitattributes 파일 작성

- 페이로드가 포함된 셸 스크립트 작성

- 필터를 트리거하는 파일 작성

- git_add 호출 시 clean 필터가 실행되며 페이로드 실행

Anthropic의 대응 조치

이번 발견에 대응하여 Anthropic은 다음과 같은 보안 조치를 취했습니다:

- git_init 도구를 패키지에서 완전 제거

- 경로 순회 공격을 방지하기 위한 추가 유효성 검사 구현

- 버전 2025.9.25 및 2025.12.18에서 모든 취약점 수정 완료

MCP 생태계 전반의 보안 우려

Cyata의 CEO이자 공동 창립자인 Shahar Tal은 “이것은 개발자들이 복사해야 할 표준 Git MCP 서버입니다. 참조 구현에서조차 보안 경계가 무너진다면, 이는 전체 MCP 생태계가 더 깊은 조사가 필요하다는 신호입니다. 이것들은 엣지 케이스나 특이한 구성이 아니며, 기본 설정에서 바로 작동합니다”라고 경고했습니다.

👨💻 개발자에게 미치는 영향

즉각적인 조치 필요

mcp-server-git Python 패키지를 사용하는 모든 개발자는 즉시 최신 버전으로 업데이트해야 합니다. 버전 2025.9.25 이하를 사용 중인 경우, 특히 프로덕션 환경에서는 심각한 보안 위험에 노출되어 있습니다.

AI 통합 시스템의 보안 재평가

이번 사례는 AI 시스템과 통합되는 도구들의 보안이 얼마나 중요한지 보여줍니다. 프롬프트 인젝션이 단순한 출력 조작을 넘어 시스템 전체를 위협할 수 있다는 점을 인식해야 합니다. LLM을 활용하는 모든 애플리케이션에서 입력 검증과 경로 검증을 강화해야 합니다.

MCP 서버 사용 시 보안 체크리스트

MCP 서버를 사용하는 개발자들은 다음 사항을 점검해야 합니다:

- 모든 사용자 입력에 대한 철저한 검증 구현

- 파일 시스템 접근 시 경로 정규화 및 검증

- 외부 명령 실행 시 인수 삭제 및 검증

- 최소 권한 원칙 적용

- 정기적인 보안 업데이트 모니터링